|

10-5 IP 封包過濾

內容:

10-5-1 IP

封包過濾判斷

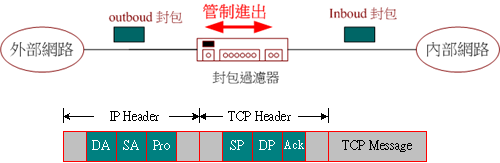

所謂 IP 封包過濾係路由器(或防禦主機)祇拆解到 IP 協定標頭,其中可供過濾判斷的條件如下:(如圖 10-8 所示)

-

來源位址(Source Address, SA):表示此封包的來源位址,由此位址可以判斷出該封包是來自外部網路或內部網路(受保護的網路)。

-

目的位址(Destination Address, DA):表示此封包所欲連結的位址。由此位址可以知曉該封包欲前往外部網路或內部網路。

-

協定(Protocol, Pro):表示此封包所承載的訊息是何種通訊協定,可能是承載 TCP、UDP、ICMP 等協定。

10-8 IP 封包過濾訊息

10-5-2 IP 過濾訊息與範例

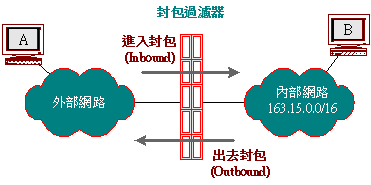

IP 封包過濾大多祇針對網路位址作為過濾的依據,我們舉一個範例來說明它的運作情形,以其過濾規則的設定。圖 10-9 為一簡單的防火牆設備,內部網路的網路位址為 163.15.0.0/16(網路遮罩為 255.255.0.0),希望設定的條件為:

圖 10-9 IP 封包過濾範例

依照上述條件,所制定的防火牆規則如表 13-1 所示。

表 10-1 IP 封包過濾規則表

|

規則 |

方向 |

來源位址 |

目的位址 |

措施 |

|

A |

進入 |

任意 |

|

允許 |

|

B |

出去 |

任意 |

任意 |

允許 |

|

C |

皆可 |

任意 |

任意 |

拒絕 |

其中規格 C 為內定值,並預設為『拒絕』。我們用幾個範例來探討看看,這些規則是否符合所期望的防火牆條件:

-

如果內部工作站(163.15.4.32)欲通過防火牆,連結到外部伺服器(124.12.6.7),其目的位址為 124.12.6.7,因為符合規則 B,防火牆給予通過。

-

如果外部伺服器 (124.12.6.7) 欲傳送訊息給內部工作站(163.15.4.32),其目的位址為 163.15.4.32;來源位址是 124.12.6.7,因為符合規則 A,防火牆給予通過。

-

如果外部伺服器 (124.12.6.7) 欲傳送訊息給某一工作站(164.15.4.123),其目的位址為 164.15.4.123,來源位址是 124.12.6.7,因為符合規則 C,防火牆拒絕通過。

由此可見,僅利用 IP 標頭訊息來過濾封包,其安全性功能非常的低,幾乎與原來路徑選擇的功能沒有兩樣;接下來介紹其他較有效果的過濾方法。

|